CVE-2021-21311复现学习

CVE-2021-21311复现学习adminer版本是4.7.8,是php编写的 [数据库管理工具] ,存在漏洞 CVE-2021-21311 ,它是 Adminer 版本 4.0.0 中的服务器端请求伪造,到 4.7.9。 此漏洞是 [SSRF] ,服务端请求伪造 adminer服务端ip为http://10.22.234.145/ Adminer登录页面,选择ElasticSearch作为系统目标,并在server字段填写example.com,点击登录即可看到example.com返回的400错误页面展示在页面中 在10.132.1.39启动一个python服务器,该服务监听传入的连接 漏洞利用成功,可以看到页面上就显示了flag.txt文件的内容。 当然在这里官方也提供了一个更便捷的python脚本 123456789101112131415161718import http.serverimport socketserverclass RedirectHandler(http.server.BaseHTTPRequestHandler): def...

当安全工具成为黑客的瑞士军刀

当安全工具成为黑客的瑞士军刀:一场发生在你我身边的隐秘战争我盯着屏幕上跳动的警报,端起凉透的咖啡猛灌一口。凌晨三点,安全运营中心冷白的灯光下,又一波异常流量正疯狂冲击着客户边缘节点。这不是普通的DDoS攻击——攻击者正在用客户自己的云日志服务作为跳板,把正常功能扭曲成攻击武器。安全行当里最讽刺的事情正在上演:我们精心打造的防御武器库,正在被对手拆解重组,变成刺向自己的利刃。 一、安全边界的崩塌:当「正常」成为「武器」场景一:云日志服务的「叛变」 某时间处理的安全事件中,攻击者通过泄露的访问密钥(Access...

vulnhub靶场-DarkHole-2

VulnHub-DarkHole_2靶机实战一、环境搭建靶机下载靶机下载地址:https://vulnhub.com/entry/darkhole-2,740/ 启动靶场 二、信息收集确定靶机地址1arp-scan -l 端口扫描1nmap -v -A -sV -p- 192.168.147.133 经过扫描查看开放了22、80端口 访问HTTP端口:80 进行目录扫描,查看可以访问目录可以看到,扫描到了.git文件,之后我们可以使用工具将代码还原 指纹识别 三、Web渗透利用.git还原代码由于主界面是login,但是我们并没有用户名以及密码 可以从其他地方进行突破. /.git/:可以通过/.git/得到网页源代码 1http://192.168.147.133/.git/ 使用Dump all下载git文件夹内所有文件安装git-dumper 使用git-dumper下载git文件夹内容1git-dumper http://192.168.147.133/.git/ 192.168.147.133...

vulnhub靶场,SICKOS:1.1

vulnhub靶场,SICKOS: 1.1环境准备靶机下载地址:https://www.vulnhub.com/entry/sickos-11,132/攻击机:Kali Linux(192.168.147.131)靶机:SICKOS: 1.1(192.168.147.132) 下载好靶机以后,在Vmware导入虚拟环境,SICKOS改为NAT共享主机网络模式 一、信息收集使用arp-scan确定靶机 确定靶机地址为192.168.147.132 使用nmap查看靶机的端口开放情况 开放端口:22、3128这里可以看到3128端口是作为代理使用的,想访问80端口必须走3128端口代理 然后访问80端口 发现前端页面目前没有什么可利用的地方,所以进行深一步的探索,进行可访问的目录扫描 目录分别扫描出了/connect、/robots.txt 访问/robots.txt页面 发现/wolfcms页面,进行访问 二、GetShell 查看一下当前页面的指纹信息 发现CMS为wolfcms,查询一下是否有公开的payload...

BurpSuite简要手册

Burp Suite 专业安全测试手册🔗 官方网站:https://portswigger.net/burp🔗 社区版下载:https://portswigger.net/burp/communitydownload🔗 文档中心:https://portswigger.net/burp/documentation 1. Burp Suite 核心概述Burp Suite 是业界领先的 Web 应用安全测试平台,包含:✅ 代理拦截(Proxy)✅ 漏洞扫描(Scanner)✅ 请求重放(Repeater)✅ 暴力破解(Intruder)✅ 爬虫探测(Spider)✅ 序列分析(Sequencer)✅ 扩展商店(BApp Store) 支持 Windows/macOS/Linux,社区版免费,专业版含高级扫描功能($399/年) 2. 安装与配置安装步骤: 下载安装包(社区版/专业版) 运行安装程序(Java 11+ 必需) 首次启动选择临时项目或创建新项目 浏览器代理配置: 123代理地址:127.0.0.1 ...

Metasploit简易手册

Metasploit 详细使用手册渗透测试框架终极武器🔗 官方网站:https://www.metasploit.com🔗 文档中心:https://docs.metasploit.com🔗 GitHub 仓库:https://github.com/rapid7/metasploit-framework 1. Metasploit 核心架构Metasploit 框架采用模块化设计,主要组件: 组件 功能描述 msfconsole 主交互界面(90%的操作在此完成) Modules 功能模块:Exploit(漏洞利用)、Payload(攻击载荷)、Auxiliary(辅助)等 msfvenom 载荷生成器(创建免杀木马) Database PostgreSQL集成,存储扫描结果和会话数据 Meterpreter 高级内存驻留后渗透代理(无文件操作) 2. 完整安装指南Kali Linux(预装): 12sudo apt update && sudo apt full-upgrademsfdb init #...

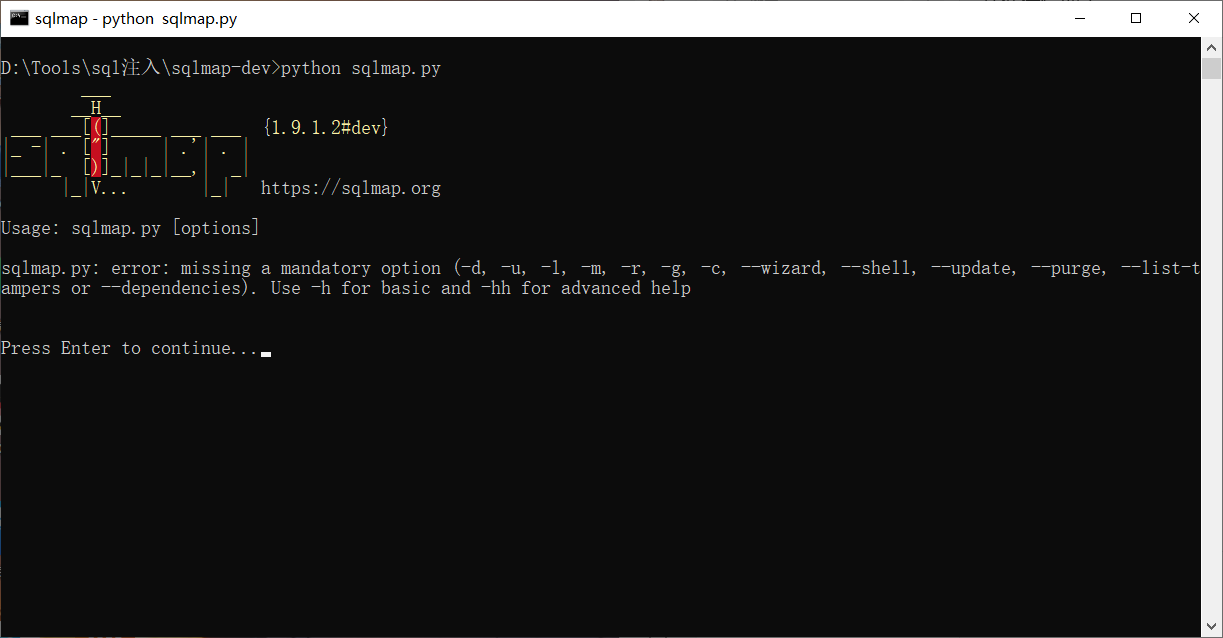

SQLMap简易手册

SQLMap 简易手册自动化 SQL 注入检测与利用工具🔗 官方网站:https://sqlmap.org🔗 GitHub 仓库:https://github.com/sqlmapproject/sqlmap 1. SQLMap 简介SQLMap 是一款开源的自动化 SQL 注入检测与利用工具,支持:✅ 数据库指纹识别(MySQL、Oracle、SQL Server 等)✅ 数据提取(表/列/数据拖取)✅ 文件系统访问(读/写文件)✅ 操作系统命令执行(提权操作)✅ 绕过 WAF/IDS(智能 tamper 脚本) ⚠️ 仅用于授权测试,非法使用将承担法律责任! 2. 安装方法bash 复制 下载 1234567# Kali Linux(预装)sqlmap -h# 其他系统git clone --depth 1 https://github.com/sqlmapproject/sqlmap.gitcd sqlmappython sqlmap.py -h 3....

nmap使用手册

Nmap 使用手册网络安全扫描利器 1. 什么是 Nmap?Nmap(Network Mapper)是一款开源的网络探测和安全审计工具,用于:✅ 主机发现(哪些设备在线)✅ 端口扫描(哪些端口开放)✅ 服务识别(运行的服务及版本)✅ 操作系统检测(目标设备 OS 类型)✅ 漏洞扫描(结合脚本引擎 NSE)广泛应用于渗透测试、网络管理和安全监控。 2. 安装 Nmap Linux: bash 复制 下载 12sudo apt install nmap # Debian/Ubuntusudo yum install nmap # CentOS/RHEL Windows/macOS:下载安装包 → 官方下载页面 3. 基础命令与示例 功能 命令示例 说明 扫描单个主机 nmap 192.168.1.1 默认扫描 1000 个常用端口 扫描多个主机 nmap 192.168.1.1,2,3 逗号分隔 IP 或范围 1-100 快速扫描 nmap -F 192.168.1.1 仅扫描 100 个常见端口 全面扫描 nmap -p-...

AVScan

AVScan: 杀毒软件识别工具概述在当今复杂多变的网络安全环境中,确保系统的安全性变得至关重要。为了帮助用户更好地管理和了解系统中安装的安全软件,AVScan 应运而生。作为一个基于 Web 的在线服务,AVScan 专注于识别 Windows 系统内的杀毒软件和其他安全防护程序。通过上传 tasklist /SVC 命令的输出,用户可以快速获取系统中所有正在运行的安全服务的信息,并确认它们是否为已知的合法杀毒软件。 功能特性AVScan 提供了一系列强大的功能,旨在简化用户对系统安全状态的理解和管理: 简单易用的界面:无需复杂的配置或安装,只需访问网站并提交 tasklist /SVC 输出即可开始扫描。 即时在线分析:快速处理上传的数据,几乎立即返回分析结果,帮助用户及时采取行动。 详细的报告生成:每次扫描后,AVScan 会生成一份详尽的报告,列出所有识别出的服务及其详细信息,包括名称、版本和服务描述等。 实时更新的数据库:AVScan...

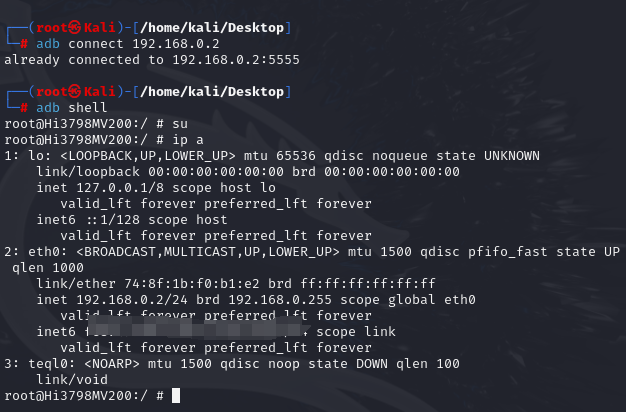

记录一次5555端口渗透实战

记一次5555端口渗透实战关于因为在老家无聊没事扫描了一下内网设备,由于是老人一直在老家,所以宽带是我们省份接管了某动的宽带,使用我们本地接管了的IPTV设备上网。使用Nmap扫了一下,发现只开启了5555端口,指纹显示是freeciv百度一下看看…这…(心跳不由得加快了起来) ADB1Android Debug Bridge(安卓调试桥) tools。它就是一个命令行窗口,用于通过电脑端与模拟器或者是设备之间的交互。 开始在kali中安装adb1apt install google-android-platform-tools-installer 安装好以后我们就开始使用adb命令进行远程尝试 没想到竟然是直接获取到了root权限 由于这只是一台电视盒子,并没有什么其他的功能,以至于还不知道这个还能干什么,就简简单单查看一下设备信息 设备应用列表 1pm list packages -3 查看设备节点内存 1adb shell df