当安全工具成为黑客的瑞士军刀

当安全工具成为黑客的瑞士军刀:一场发生在你我身边的隐秘战争

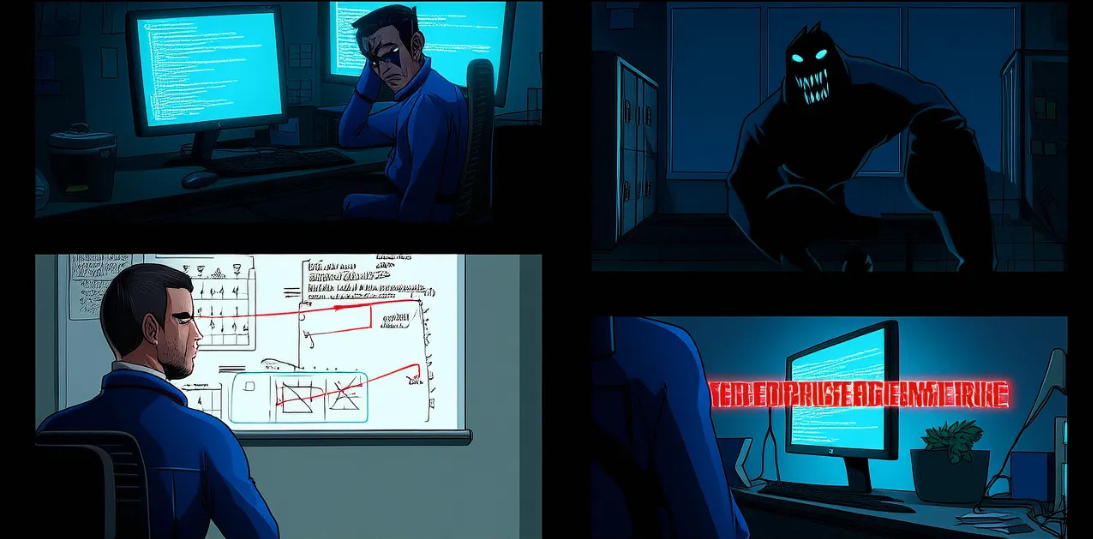

我盯着屏幕上跳动的警报,端起凉透的咖啡猛灌一口。凌晨三点,安全运营中心冷白的灯光下,又一波异常流量正疯狂冲击着客户边缘节点。这不是普通的DDoS攻击——攻击者正在用客户自己的云日志服务作为跳板,把正常功能扭曲成攻击武器。安全行当里最讽刺的事情正在上演:我们精心打造的防御武器库,正在被对手拆解重组,变成刺向自己的利刃。

一、安全边界的崩塌:当「正常」成为「武器」

场景一:云日志服务的「叛变」

某时间处理的安全事件中,攻击者通过泄露的访问密钥(Access Key)侵入某电商平台。他们没有直接窃取数据,而是操控云日志服务:

- 利用日志服务的写入权限,注入恶意脚本

- 通过日志查询接口触发脚本执行

- 在日志流中构建隐蔽的C2通信隧道

我们亲手部署的监控系统,成了黑客的藏身之处。当安全工具开始“背叛”,传统的边界防御瞬间形同虚设。

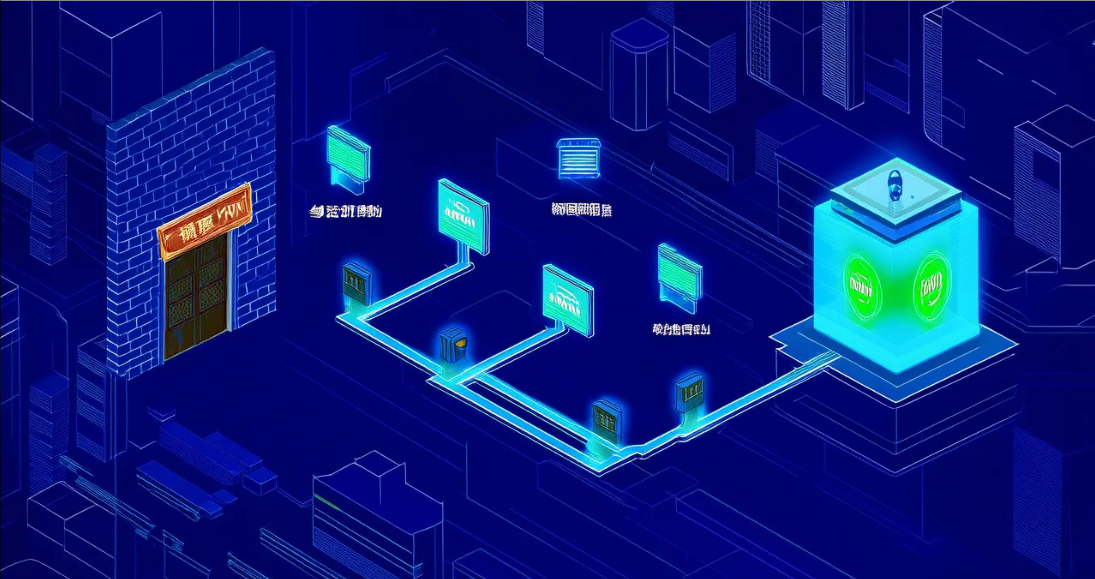

场景二:办公软件的「双面人生」

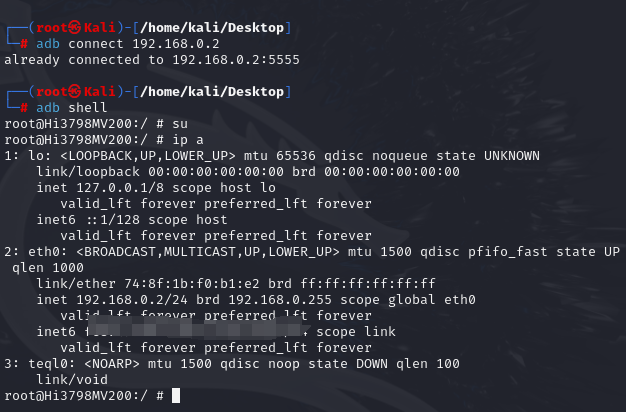

某金融公司内网检测到异常横向移动。溯源发现攻击链起点竟是技术部门的内部交流群:

- 攻击者将恶意代码隐藏在“项目进度表.xlsx”宏指令中

- 利用聊天软件的@全员功能确保广泛传播

- 通过软件自带的屏幕共享功能进行内部侦察

沟通工具变成了攻击导管,这种对信任体系的腐蚀比技术漏洞更致命。

二、攻击者的工具箱:来自我们自己的馈赠

黑客的军火库里,正堆满我们“赠送”的武器:

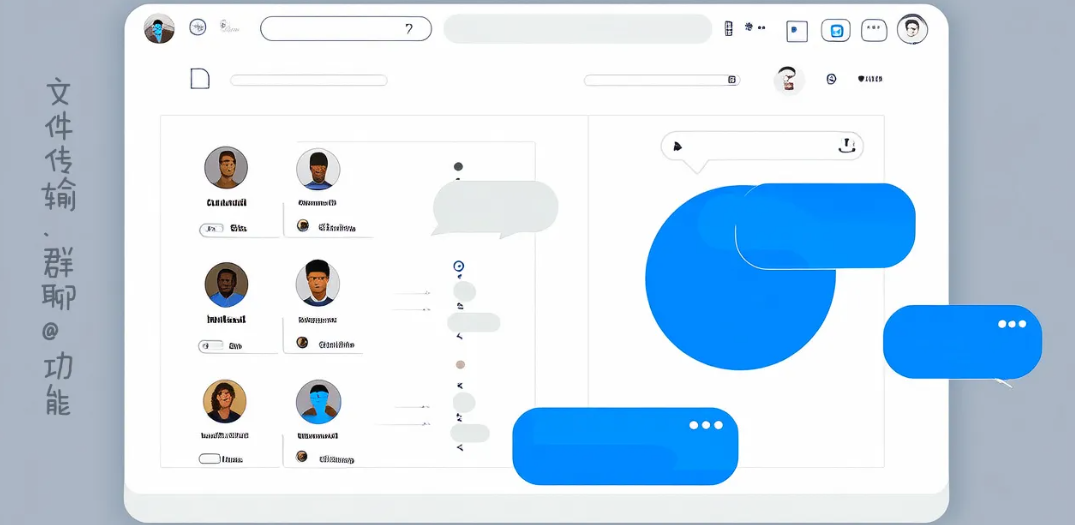

1. API网关:黑客的免费地铁 )

)

某物联网平台遭遇大规模数据泄露,根源竟是公开的调试接口:

plaintext

1 | # 攻击者利用的“合法”请求链 |

这些接口文档就挂在开发者门户上,攻击者甚至不需要暴力破解。

2. CDN服务:恶意流量的隐身衣

最近阻断的撞库攻击显示:

- 76%的恶意请求来自知名CDN服务IP

- 攻击者注册免费CDN账户绑定恶意域名

- 利用CDN的全球节点隐藏真实源IP

我们用来加速网站的工具,成了攻击者的全球代理网络。

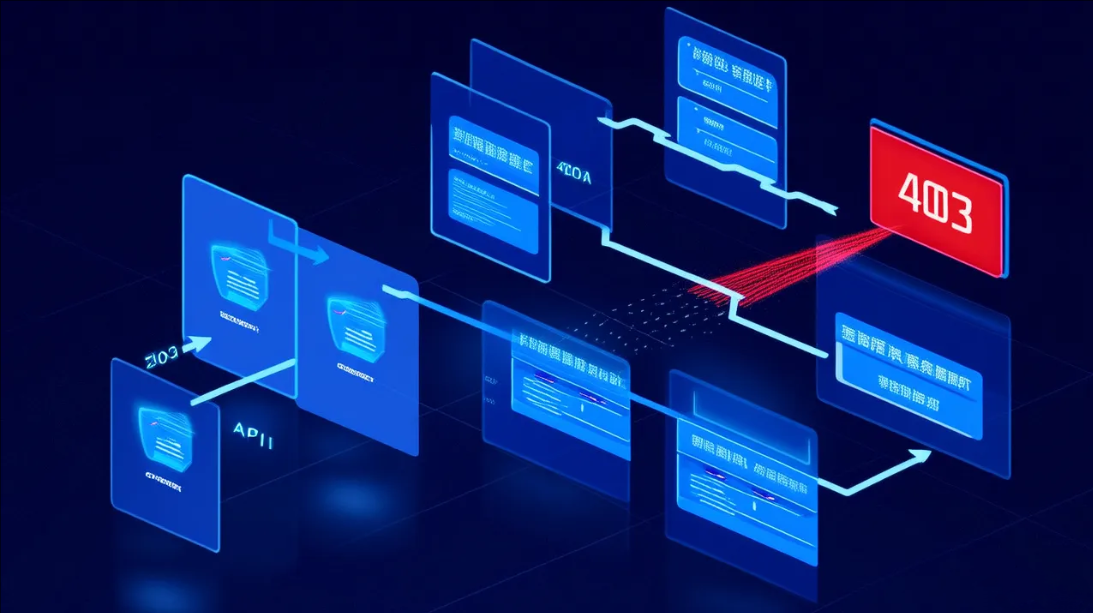

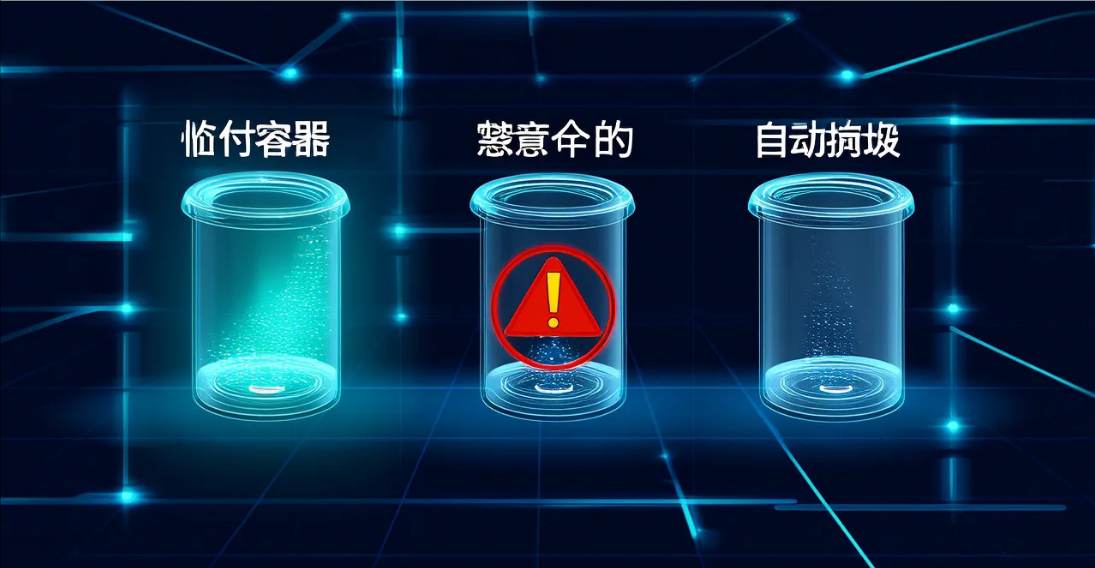

3. 容器技术:完美的犯罪胶囊

在挖矿攻击中发现新型逃逸技术:

dockerfile

1 | FROM alpine:latest |

攻击者通过漏洞在K8s集群部署临时容器,资源消耗达阈值后自动销毁证据,整个过程不到15分钟。

三、重构防御:在混沌中建立新秩序

当武器库开始反噬,我们需要更聪明的防御策略:

1. 行为基因库建设

在客户环境部署的行为分析系统捕获的异常序列:

plaintext

1 | [正常行为] |

通过建立200+维度的行为特征模型,误报率下降62%。

2. 动态诱捕网络

我们部署的云蜜罐捕获的攻击者操作记录:

plaintext

1 | 2023-08-21 04:17:02 | 攻击者1号进入AWS仿真环境 |

通过147个动态变化的诱饵系统,平均延迟攻击者入侵时间3.7小时。

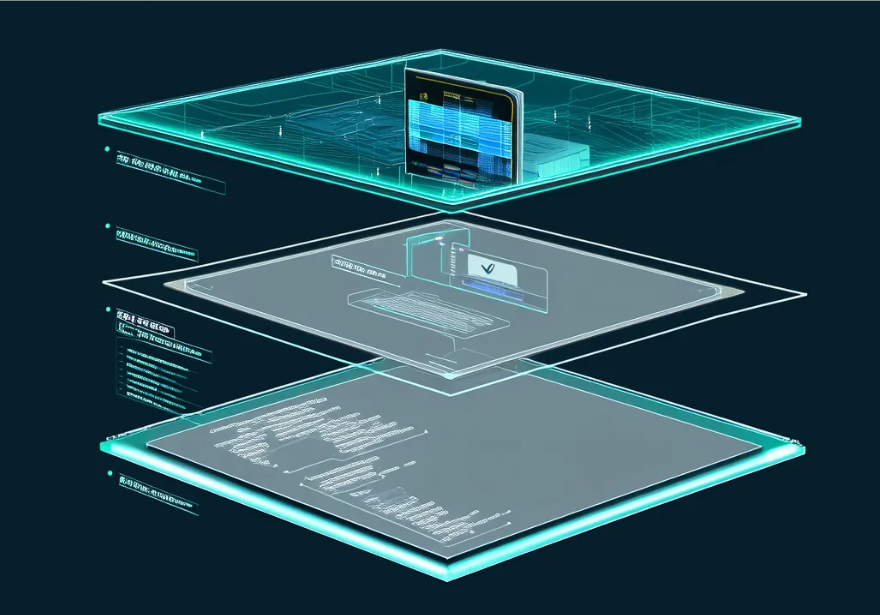

3. 零信任的实战演化

在某医疗客户实施的渐进方案:

plaintext

1 | 阶段1:拆除VPN -> 应用级SDP网关 |

实施后内部威胁事件下降89%,第三方接入风险降低76%。

四、未来战场:正在逼近的暗影

新的风暴正在地平线积聚:

AI社工攻击

最近截获的AI钓鱼样本特征:

- 精准模仿CEO邮件风格(基于公开演讲训练)

- 嵌入客户合同专用术语

- 使用Deepfake语音验证指令

量子勒索的倒计时

我们的密码迁移压力测试显示:

- 传统VPN隧道升级后吞吐量下降40%

- HSM设备量子抗性改造周期需9-14个月

- 部分旧医疗设备无法支持新协议

五、坚守的意义:在数字废墟中重建信任

凌晨的告警终于平息。窗外天色微明,屏幕上的防御矩阵图缓缓旋转。这个职业教会我最重要的事:安全不是技术竞赛,而是守护人性的战争。

当看到黑客利用我们开发的工具作恶时,与其愤怒,不如行动:

- 在代码审查中加入“武器化风险评估”

- 为每个新功能设计“防滥用熔断器”

- 用攻击者思维重新审视自己的系统

我们建造城墙,不仅为了抵御外敌,更为证明:在技术与人性的交锋中,守护的意志终将胜过破坏的贪婪。这或许就是为什么,在无数个这样的凌晨,我们仍选择坐在屏幕前——因为相信,每一道精心设计的防御,都在让数字世界少一个沉默的受害者。

后记

文末互动:

【你遇到过最“讽刺”的安全事件是?】